Rebecca Cradick

المديرة الأولى، الاتصالات العالمية

شركة Armis

pr@armis.com

شركة Armis تحدد الأصول الأعلى في المخاطر التي تمثل تهديدات للشركات العالمية

- سان فرانسيسكو - الأربعاء, 06. سبتمبر 2023

- أيتوس واير

- طباعة

شركة Armis تحدد الأصول الأعلى في المخاطر التي تمثل تهديدات للشركات العالمية

- سان فرانسيسكو - الأربعاء, 06. سبتمبر 2023

- أيتوس واير

تشير البيانات إلى حاجة واضحة لاستراتيجيات تأمين شاملة تشمل كل الأصول المُدارة وغير المُدارة ذات الصلة

(BUSINESS WIRE)-- أطلقت Armis، الشركة الرائدة في مجال ظهور الأصول والأمان، بحثًا جديدًا اليوم يحدد أخطر الأصول ذات الصلة التي تشكل تهديدات للشركات العالمية. تلقي النتائج الضوء على الخطر الذي تتعرض له المؤسسات من خلال عدة أصول متصلة على مستوى فئات الأجهزة، ما يؤكد الحاجة إلى استراتيجية تأمين شاملة لحماية الجانب الكامل المعرض للهجوم لدى مؤسسة ما في الوقت الفعلي.

قال Nadir Izrael، المسؤول التقني الأول والمشارك في تأسيس شركة Armis "إن مواصلة توعية الشركات العالمية بشأن الخطر الصاعد والمتزايد الذي تتعرض له الجوانب المكشوفة أمام الهجمات لديها من الأصول المُدارة وغير المُدارة يمثل مهمة أساسية لنا. هذه المعلومات مهمة لمساعدة المؤسسات على الدفاع عن الهجمات السيبرانية الضارة. من دون ذلك، يظل قادة الأعمال والتأمين وتكنولوجيا المعلومات غير مدركين ومعرضين لنقاط غير مرئية ستسعى الجهات الفاعلة السيئة إلى استغلالها".

تركز أبحاث Armis’، التي جرى تحليلها من محرك Armis لمعلومات الأصول، على الأصول المتصلة التي تعرضت لأكبر عدد من محاولات الهجوم والثغرات ونقاط التعرض الشائعة (CVEs) التي تُستخدم كسلاح والتصنيفات العالية المخاطر لتحديد الأصول الأعلى في المخاطر.

الأصول ذات العدد الأكبر من محاولات الهجوم

توصلت شركة Armis إلى 10 أنواع من الأصول ذات أعلى عدد من محاولات الهجوم، والتي كانت تتوزع عبر أنواع الأصول: تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء وإنترنت الأشياء الطبية وإنترنت الأشياء الشخصية (IoPT) ونظم إدارة البناء (BMS). يبين هذا أن المهاجمين يوجهون اهتمامًا أكبر إلى وصولهم المحتمل إلى الأصول وليس نوعها، ما يعزز الحاجة إلى أن تتعامل الفرق الأمنية مع كل الأصول المادية والافتراضية باعتبارها جزءًا من استراتيجيتها الأمنية.

أعلى 10 أنواع من الأجهزة ذات أعلى عدد من محاولات الهجوم:

-

محطات العمل الهندسية (التكنولوجيا التشغيلية)

-

محطات عمل التصوير (إنترنت الأشياء الطبية)

-

الجهات الإعلامية (إنترنت الأشياء)

-

أجهزة الكمبيوتر الشخصية (تكنولوجيا المعلومات)

-

الأجهزة الافتراضية (تكنولوجيا المعلومات)

-

أجهزة الإمداد غير المنقطع بالطاقة (UPS) (نظم إدارة البناء)

-

الخوادم (تكنولوجيا المعلومات)

-

الكتّاب الإعلاميون (إنترنت الأشياء الطبية)

-

الأجهزة اللوحية (إنترنت الأشياء الشخصية)

-

الهواتف المحمولة (إنترنت الأشياء الشخصية)

قال Tom Gol، المسؤول التقني الأولي في أبحاث شركة Armis "تتعمد الجهات الفاعلة الضارة استهداف هذه الأصول لأنها يمكن الوصول إليها من الخارج ولديها جانب واسع ومعقد معرض للهجوم وثغرات ونقاط تعرض شائعة تُستخدم كسلاح. كما أن التأثير المحتمل لاختراق هذه الأصول على الشركات وعملائها يمثل عاملاً حرجًا أيضًا عندما يتعلق الأمر بسبب تعرضها لأعلى عدد من محاولات الهجوم. يمكن لمحطات العمل الهندسية أن تكون متصلة بكل عناصر التحكم في مصنع ما، وستجمع محطات عمل التصوير بيانات المرضى الخاصة من المستشفيات، ويمكن أن تمثل أجهزة الإمداد غير المنقطع بالطاقة نقطة وصول إلى كيانات البنية التحتية الحرجة، ما يجعل منها كلها أهدافًا جذابة للجهات الفاعلة الضارة التي لديها جداول أعمال متنوعة، مثل نشر برامج الفدية أو التسبب في تدمير للمجتمع في حالة الهجمات على أمة/دولة. يحتاج القادة في مجال تكنولوجيا المعلومات إلى منح الأولوية للأمن السيبراني لمعلومات الأصول وتطبيق تصحيحات للحد من هذا الخطر."

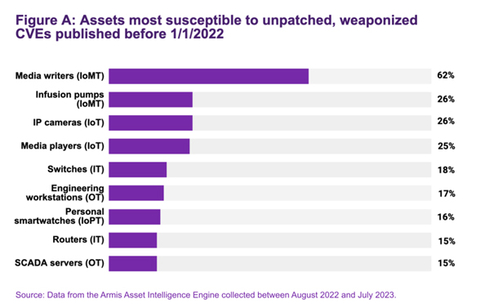

الأصول ذات الثغرات ونقاط التعرض الشائعة التي لم يتم تصحيحها وتُستخدم كسلاح والمعرضة للاستغلال

حدد الباحثون عددًا كبيرًا من الأصول المتصلة بالشبكة المعرضة للثغرات ونقاط التعرض الشائعة التي لم يتم تصحيحها وتُستخدم كسلاح والمنشورة قبل 1/1/2022. عند التدقيق في النسبة المئوية الأعلى من الأجهزة من كل نوع والتي كانت تحتوي على هذه الثغرات ونقاط التعرض الشائعة بين شهري أغسطس 2022 ويوليو 2023، حددت شركة Armis القائمة التي تظهر في الشكل أ. بالنظر إلى أن هذه الأصول لم تخضع لتصحيح، فإنها تمثل خطرًا كبيرًا على الشركات.

الأصول ذات التصنيف العالي الخطر

فحصت شركة Armis أيضًا أنواع الأصول ذات عوامل الخطر العالي الأكثر شيوعًا:

-

الكثير من الأجهزة الفعلية في القائمة والتي تستغرق وقتًا طويلاً لاستبدالها، مثل الخوادم وعناصر التحكم القابلة للبرمجة (PLCs) ونظم التشغيل لإدارة نهاية الحياة (EOL) أو نهاية الدعم (EOS). تقترب أصول نهاية الحياة من نهاية العمر التشغيلي لكنها ما زالت قيد الاستخدام، بينما لم تعد أصول نهاية الدعم تتلقى دعمًا فعليًا أو تصحيحًا للثغرات والمشاكل الأمنية من جهة التصنيع.

-

ظهر في بعض الأصول، بما في ذلك أجهزة الكمبيوتر الشخصية، استخدام SMBv1، وهو بروتوكول قديم غير مشفر ومعقد ويحتوي على ثغرات تعرضت للاستهداف في هجمات Wannacry وNotPetya سيئة السمعة. لقد أعطى الخبراء الأمنيون نصيحة للمؤسسات بالتوقف عن استخدامه تمامًا. توصلت شركة Armis إلى أن 74% من المؤسسات اليوم لا زالت لديها أصل واحد على الأقل في شبكتها معرض لثغرة EternalBlue – وهي إحدى ثغرات بروتوكول SMBv1.

-

ظهر في الكثير من الأصول الواردة في القائمة درجات انكشاف عالية، أو قد تم اكتشاف تهديدات لها، أو قد تم وضع علامة عليها للمرور غير المشفر أو لا زالت لديها ثغرات CDPwn تؤثر على بنية الشبكة أو بروتوكولات الصوت عبر الإنترنت.

-

لقد اتضح أن النصف (50%) من أنظمة الأنابيب الهوائية تحتوي على آلية غير آمنة لتحديث البرمجيات.

تتوفر أبحاث إضافية من شركة Armis على التكنولوجيا التشغيلية وأجهزة نظم التحكم الصناعية الأعلى في المخاطر عبر الصناعات الحرجة في مجال البنية التحتية إلى جانب الأجهزة الطبية والخاصة بإنترنت الأشياء الأعلى في المخاطر في البيئات السريرية.

تعرّف على المزيد عن شركة Armis من الموقع www.armis.com.

نبذة عن Armis

تقدم Armis -الشركة الرائدة في مجال ظهور الأصول وأمانها- أول منصة موحدة في المجال لمعلومات الأصول تم تصميمها لتتناول السطح الممتد المعرض للهجوم الذي تصنعه الأصول المتصلة. تثق الشركات المدرجة ضمن أفضل 100 شركة في مجال Fortune في حمايتنا المستمرة في الوقت الفعلي لترى السياق الكامل لكل الأصول المُدارة وغير المُدارة على مستوى تكنولوجيا المعلومات وأجهزة إنترنت الأشياء والأجهزة الطبية (إنترنت الأجهزة الطبية) وتكنولوجيا التشغيل (OT) ونظم التحكم الصناعي (ICS) وتقنية الجيل الخامس. تقدم Armis الإدارة المستترة للأصول السيبرانية وإدارة المخاطر وفرض النظام التلقائي. تخضع شركة Armis لملكية خاصة ويقع مقرها الرئيسي في كاليفورنيا.

صور / وسائط متعددة متوفرة على : https://www.businesswire.com/news/home/53546219/en

إن نص اللغة الأصلية لهذا البيان هو النسخة الرسمية المعتمدة. أما الترجمة فقد قدمت للمساعدة فقط، ويجب الرجوع لنص اللغة الأصلية الذي يمثل النسخة الوحيدة ذات التأثير القانوني.

https://aetoswire.com/ar/news/0609202334086